CIPR-IP-Adressbereich von Cloud-Mediendiensten

Der CIDR-Block der Cloud-Mediendienste von Genesys Cloud bietet Ihnen einen kleinen Bereich von IP-Adressen für ausgehende Verbindungen zu und von Telefonie-Endpunkten. Ein kleinerer Bereich von Genesys-eigenen IP-Adressen für alle Genesys Cloud-Mediendienste bedeutet eine geringere Anzahl zulässiger Verbindungsziele auf der Firewall Ihres Unternehmens und verbessert letztendlich die Sicherheit, da alle IP-Adressen Genesys gehören.

Genesys Cloud CIDR ist auf die folgenden Genesys Cloud-Dienste anwendbar:

- WebRTC-Stationen

- Polycom-Stationen mit Genesys Cloud Voice oder BYOC Cloud

- BYOC-Cloud

- Bildschirmaufzeichnung

- Video-Chat

- BYOC Premises Edge Appliances (mit WebRTC und Hybrid Media)

Genesys verschiebt außerdem alle Force TURN-Dienste von ihrer aktuellen statischen IP-Adresse auf CIDR-Adressen im Besitz von Genesys. Weitere Informationen finden Sie unter Verwenden Sie die TURN-Verhaltensfunktion .

Die Implementierung von Genesys Cloud CIDR unterscheidet sich zwischen den kommerziellen Regionen und der FedRAMP-Region.

IP-Adressinformationen für kommerzielle Regionen

Die kommerziellen Core- und Satellite-Regionen verwenden die folgenden CIDR-Adressbereiche:

- 52.129.96.0/20

- 169.150.104.0/21

- 167.234.48.0/20

- 136.245.64.0/18 Demnächst

Damit Genesys Cloud ordnungsgemäß funktioniert, müssen Sie den vollständigen Satz CIDR-Block-IP-Adressen zu Ihrer vorhandenen Firewall-Whitelist hinzufügen.

- Es ist wichtig zu verstehen, dass Genesys Sie bittet, den CIDR-Block von IP-Adressen zu Ihrer bestehenden Firewall-Zulassungsliste hinzuzufügen. Sie müssen nicht den Zugang zu aktuellen Adressen entfernen

| Amerika | EMEA | Asien-Pazifik |

|---|---|---|

|

US-West (Oregon) US-Ost (N.Virginia) Kanada (Zentral) Südamerika (Sao Paulo) |

Europa (Frankfurt) Europa (Dublin) Europa (London) Europa (Zürich) Europa (Paris) Naher Osten (UAE) Afrika (Kapstadt) |

Asien-Pazifik (Sydney) Asien-Pazifik (Tokio) Asien-Pazifik (Seoul) Asien-Pazifik (Mumbai) Asien-Pazifik (Osaka) Asien-Pazifik (Hongkong) Asien-Pazifik (Singapur) Asia Pacific (Jakarta) |

Vollständige Unterstützung des CIDR-Blocks der Cloud-Mediendienste von Genesys Cloud in dieser Region.

CIDR-Block kommt bald in diese Region.

Satellitenregion

Bereitschaftstests für Gewerbegebiete

Die folgenden Abschnitte enthalten Tests, mit denen Sie die Bereitschaft Ihrer Organisation für den neuen CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen können. Genesys empfiehlt, dass Sie die Tests für jede Genesys Cloud-Funktion ausführen, die Ihre Organisation verwendet.

Wenn Sie in Ihrer Organisation WebRTC-Telefone verwenden, können Sie mit den Tests in diesem Abschnitt die Bereitschaft des WebRTC-Clients für den CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen. Sie müssen diese Tests in denselben Netzwerken ausführen, in denen Ihre Agent WebRTC-Clients arbeiten.

Die WebRTC Diagnostics App – Netzwerktest ist ein sehr einfacher Test, der die DNS-Auflösung und die allgemeine Konnektivität zu STUN/TURN-Diensten überprüft.

- Sie müssen sich bei Genesys Cloud anmelden, um die WebRTC-Diagnose-App auszuführen.

- Wenn Sie CIDR testen, müssen Sie nur den Netzwerktest ausführen.

- Wenn Sie Ihr Telefon vor Kurzem verwendet haben, müssen Sie die dauerhafte Verbindung trennen, bevor Sie die Diagnose ausführen. Weitere Informationen finden Sie unter Beenden einer dauerhaften Verbindung auf einem Genesys Cloud WebRTC-Telefon .

- Greifen Sie auf die Genesys Cloud WebRTC Diagnostics App für Ihre Region zu:

- Wählen Sie „Netzwerktest“.

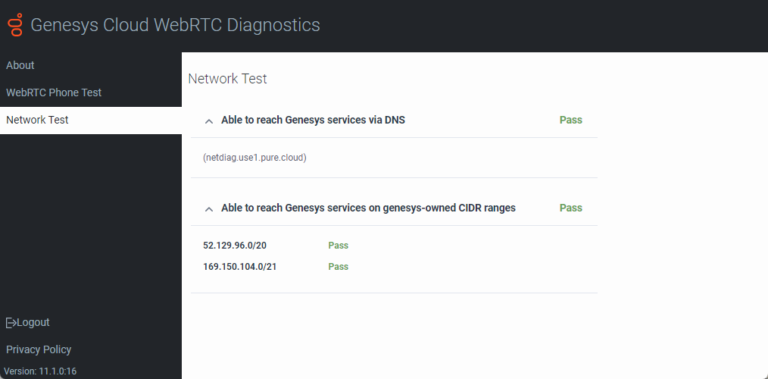

Netzwerktest

Der Netzwerktest überprüft, ob Ihr Netzwerk auf die Genesys-Medienserver zugreifen kann. Genauer gesagt bestätigen diese Tests, dass die DNS-Auflösung funktioniert und dass Sie eine Verbindung zum öffentlichen AWS-Pool und zum neuen CIDR-IP-Bereich der Cloud-Mediendienste von Genesys Cloud .

Wenn bei der Durchführung des Tests Fehler auftreten, überprüfen Sie Ihre Firewall-Einstellungen anhand der empfohlenen Einstellungen, die Sie im Artikel Über Ports und Dienste für Ihre Firewall finden. Wenn Sie weiterhin Probleme haben, wenden Sie sich an Customer Care.

Die erweiterten Befehlszeilentests sind für Netzwerkprofis konzipiert. Diese Tests überprüfen DNS-Auflösung, STUN/TURN und den RTP-Portbereich. (Die Zieltransportprotokolle/Ports tcp/3478, udp/3478 und udp/16384-65535.)

Um sicherzustellen, dass der gesamte Adressbereich abgedeckt ist, müssen Sie diese Tests für jeden der folgenden in dieser Tabelle angezeigten Ziel-FQDNs ausführen – unabhängig von Ihrer Heimatregion.

| Amerika | EMEA | Asien-Pazifik |

|---|---|---|

|

|

|

Die folgenden Tabellen bieten Ihnen eine Reihe von Diagnoseendpunkten für die Netzwerkkonnektivität von Cloudplattformen, die Sie zum Testen verwenden können. Zum Durchführen der manuellen Tests können Sie allgemein verfügbare Netzwerkkonnektivitätstools wie netcat und nmap verwenden.

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| tcp/3478 |

|

Es wird keine spezifische Antwort angezeigt, aber ein erfolgreicher Verbindungs-Handshake wird angezeigt. | Die Verbindung ist abgelaufen. |

| udp/3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(Sie müssen nmap Version 7.9 oder höher verwenden, um diesen Befehl auszuführen.) |

Die Antwort enthält einen stun-info-Abschnitt mit einer externen IP-Adresse. Diese Antwort wird Folgendes umfassen: nmap fertig: 1 IP-Adresse (1 Host aktiv) wird in #.## Sekunden gescannt |

Sie erhalten die Antwort „Host ist ausgefallen“. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| udp/16384-65535 |

Wiederholen Sie diesen Befehl und ersetzen Sie 16384 durch eine Vielzahl von Ports vom unteren bis zum oberen Rand des neuen Bereichs. Beispiele:

|

Die Antwort umfasst: GoodbyeGoodbyeGoodbyeGoodbyeGoodbyeGoodbye (Dieser Befehl sendet fünf Pakete, die zu fünf „Auf Wiedersehen“-Antworten führen; eine für jedes Paket.) |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

Verwenden Sie die folgende Tabelle als Referenz für das Genesys CIDR-Verkehrsprofil für WebRTC-Clients.

|

Dienste |

Quelle |

Zieladresse |

Ziel-Transportprotokoll/Port |

Beschreibung |

|---|---|---|---|---|

| STUN | WebRTC-Client |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp/3478 udp/3478 |

Bezeichnet die öffentliche IP-Adresse des WebRTC-Clients. |

| Medien | WebRTC-Client |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | Medien, die an Genesys Cloud TURN oder Mediendienste gesendet werden. |

Wenn Sie in Ihrer Organisation Hardwaretelefone verwenden, können Sie mit diesen Tests die Bereitschaft des Hardwaretelefons für den CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen. Sie müssen diese Tests in denselben Netzwerken ausführen, in denen die Hardwaretelefone betrieben werden.

Die erweiterten Befehlszeilentests sind für Netzwerkprofis konzipiert. Diese Tests überprüfen DNS-Auflösung, Signalisierung und den RTP-Portbereich. (Die Zieltransportprotokolle/Ports TCP/8061, TCP/5061 und UDP/16384-65535.)

Um sicherzustellen, dass der gesamte Adressbereich abgedeckt ist, müssen Sie diese Tests für jeden der folgenden in dieser Tabelle angezeigten Ziel-FQDNs ausführen – unabhängig von Ihrer Heimatregion.

| Amerika | EMEA | Asien-Pazifik |

|---|---|---|

|

|

|

Die folgenden Tabellen bieten Ihnen eine Reihe von Diagnoseendpunkten für die Netzwerkkonnektivität von Cloudplattformen, die Sie zum Testen verwenden können. Zum Durchführen der manuellen Tests können Sie allgemein verfügbare Netzwerkkonnektivitätstools wie netcat und nmap verwenden.

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

|

tcp/8061

|

|

Die Antwort umfasst: Auf Wiedersehen |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

|

tcp/5061 |

|

Die Antwort umfasst: Auf Wiedersehen |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| udp/16384-65535 |

Wiederholen Sie diesen Befehl und ersetzen Sie 16384 durch eine Vielzahl von Ports vom unteren bis zum oberen Rand des neuen Bereichs. Beispiele:

|

Die Antwort umfasst: GoodbyeGoodbyeGoodbyeGoodbyeGoodbyeGoodbye (Dieser Befehl sendet fünf Pakete, die zu fünf „Auf Wiedersehen“-Antworten führen; eine für jedes Paket.) |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

Verwenden Sie die folgende Tabelle als Referenz für das Genesys CIDR-Verkehrsprofil für Hardwaretelefone.

|

Dienste |

Quelle |

Zieladresse |

Ziel-Transportprotokoll/Port |

Beschreibung |

|---|---|---|---|---|

| Signalisieren | Hardware-Änderung |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp/8061 tcp/5061 |

SIP-Signalisierung zwischen dem Hardware-Telefon und den SIP-Diensten der Cloud-Plattform. |

| Medien | Hardware-Änderung |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | An die Genesys Cloud-Mediendienste gesendete Medien. |

Wenn Sie BYOC Cloud für Ihre Telefonieverbindung verwenden, können Sie mit diesen Tests die Bereitschaft von BYOC Cloud für den CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen. Sie müssen diese Tests in denselben Netzwerken ausführen, in denen das Remote-Ende des BYOC-Cloud-Trunks endet. (Zum Beispiel SBC- oder PBX-Netzwerk.)

Die erweiterten Befehlszeilentests sind für Netzwerkprofis konzipiert. Diese Tests überprüfen den RTP-Portbereich. (Die Zieltransportprotokolle/-ports udp/16384-65535.) SIP ist in dieser Testreihe nicht enthalten, da die BYOC Cloud SIP-Proxys nicht im Genesys CIDR-Adressbereich ausgeführt werden.

Um sicherzustellen, dass der gesamte Adressbereich abgedeckt ist, müssen Sie diese Tests für jeden der folgenden in dieser Tabelle angezeigten Ziel-FQDNs ausführen – unabhängig von Ihrer Heimatregion.

| Amerika | EMEA | Asien-Pazifik |

|---|---|---|

|

|

|

In der folgenden Tabelle finden Sie eine Reihe von Diagnoseendpunkten für die Netzwerkkonnektivität von Cloudplattformen, die Sie zum Testen verwenden können. Zum Durchführen der manuellen Tests können Sie allgemein verfügbare Netzwerkkonnektivitätstools wie netcat und nmap verwenden.

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| udp/16384-65535 |

Wiederholen Sie diesen Befehl und ersetzen Sie 16384 durch eine Vielzahl von Ports vom unteren bis zum oberen Rand des neuen Bereichs. Beispiele:

|

Die Antwort umfasst: GoodbyeGoodbyeGoodbyeGoodbyeGoodbyeGoodbye (Dieser Befehl sendet fünf Pakete, die zu fünf „Auf Wiedersehen“-Antworten führen; eine für jedes Paket.) |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

Verwenden Sie die folgende Tabelle als Referenz für das Genesys CIDR-Verkehrsprofil für BYOC Cloud.

|

Dienste |

Quelle |

Zieladresse |

Ziel-Transportprotokoll/Port |

Beschreibung |

|---|---|---|---|---|

| Medien | Netzbetreiber oder PBX-Gerät des Kunden |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | An die Genesys Cloud-Mediendienste gesendete Medien. |

Wenn Sie in Ihrer Organisation ACD-Bildschirmaufzeichnung und Video-Chat verwenden, können Sie mit diesen Tests die Bereitschaft dieser Funktionen für den CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen. Sie müssen diese Tests in denselben Netzwerken ausführen, in denen die ACD-Bildschirmaufzeichnungs- und Video-Chat-Clients verwendet werden.

Die WebRTC Diagnostics App – Netzwerktest ist ein sehr einfacher Test, der die DNS-Auflösung und die allgemeine Konnektivität zu STUN/TURN-Diensten überprüft.

Die Genesys Cloud WebRTC-Diagnose-App stellt Ihnen eine Reihe von Diagnosen zur Verfügung, mit denen Sie überprüfen können, ob Ihre WebRTC-Konfiguration richtig konfiguriert ist, und mit denen Sie allgemeine Probleme identifizieren können.

- Sie müssen sich bei Genesys Cloud anmelden, um die WebRTC-Diagnose-App auszuführen.

- Wenn Sie CIDR testen, müssen Sie nur den Netzwerktest ausführen.

- Wenn Sie Ihr Telefon vor Kurzem verwendet haben, müssen Sie die dauerhafte Verbindung trennen, bevor Sie die Diagnose ausführen. Weitere Informationen finden Sie unter Beenden einer dauerhaften Verbindung auf einem Genesys Cloud WebRTC-Telefon .

- Greifen Sie auf die Genesys Cloud WebRTC Diagnostics App für Ihre Region zu:

- Wählen Sie „Netzwerktest“.

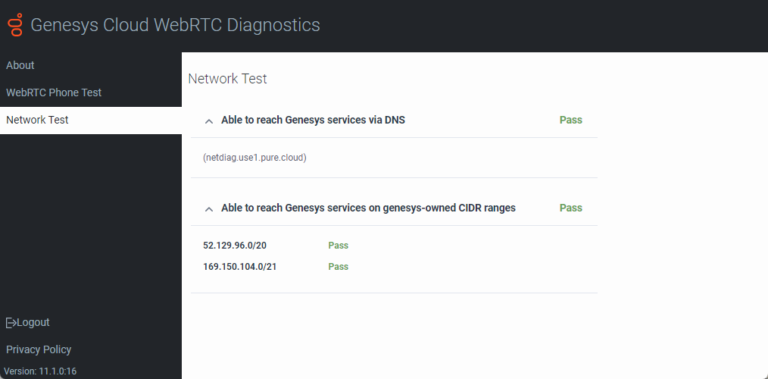

Netzwerktest

Der Netzwerktest überprüft, ob Ihr Netzwerk auf die Genesys-Medienserver zugreifen kann. Genauer gesagt bestätigen diese Tests, dass die DNS-Auflösung funktioniert und dass Sie eine Verbindung zum öffentlichen AWS-Pool und zum neuen CIDR-IP-Bereich der Cloud-Mediendienste von Genesys Cloud .

Sollten beim Ausführen des Tests Fehler auftreten, vergleichen Sie Ihre Firewall-Einstellungen mit den empfohlenen Einstellungen im Informationen zu Ports und Diensten für Ihre Firewall Artikel. Sollten weiterhin Probleme auftreten, wenden Sie sich bitte an Kundenservice .

Die erweiterten Befehlszeilentests sind für Netzwerkprofis konzipiert. Diese Tests überprüfen DNS-Auflösung, STUN/TURN und den RTP-Portbereich. (Die Zieltransportprotokolle/Ports tcp/3478, udp/3478 und udp/16384-65535.)

Um sicherzustellen, dass der gesamte Adressbereich abgedeckt ist, müssen Sie diese Tests für jeden der folgenden in dieser Tabelle angezeigten Ziel-FQDNs ausführen – unabhängig von Ihrer Heimatregion.

| Amerika | EMEA | Asien-Pazifik |

|---|---|---|

|

|

|

Die folgenden Tabellen bieten Ihnen eine Reihe von Diagnoseendpunkten für die Netzwerkkonnektivität von Cloudplattformen, die Sie zum Testen verwenden können. Zum Durchführen der manuellen Tests können Sie allgemein verfügbare Netzwerkkonnektivitätstools wie netcat und nmap verwenden.

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| tcp/3478 |

|

Es wird keine spezifische Antwort angezeigt, aber ein erfolgreicher Verbindungs-Handshake wird angezeigt. | Die Verbindung ist abgelaufen. |

| udp/3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(Sie müssen nmap Version 7.9 oder höher verwenden, um diesen Befehl auszuführen.) |

Die Antwort enthält einen stun-info-Abschnitt mit einer externen IP-Adresse. Diese Antwort wird Folgendes umfassen: nmap fertig: 1 IP-Adresse (1 Host aktiv) wird in #.## Sekunden gescannt |

Sie erhalten die Antwort „Host ist ausgefallen“. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| udp/16384-65535 |

Wiederholen Sie diesen Befehl und ersetzen Sie 16384 durch eine Vielzahl von Ports vom unteren bis zum oberen Rand des neuen Bereichs. Beispiele:

|

Die Antwort umfasst: GoodbyeGoodbyeGoodbyeGoodbyeGoodbyeGoodbye (Dieser Befehl sendet fünf Pakete, die zu fünf „Auf Wiedersehen“-Antworten führen; eine für jedes Paket.) |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

Verwenden Sie die folgende Tabelle als Referenz für das Genesys CIDR-Verkehrsprofil für ACD-Bildschirmaufzeichnung und Video-Chat.

|

Dienste |

Quelle |

Zieladresse |

Ziel-Transportprotokoll/Port |

Beschreibung |

|---|---|---|---|---|

| STUN | Genesys Cloud Call |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp/3478 udp/3478 |

Identifiziert die öffentliche IP-Adresse des Bildschirmaufzeichnungs- und Video-Chat-Clients. |

| Medien | Genesys Cloud Call |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | Medien, die an Genesys Cloud TURN oder Mediendienste gesendet werden. |

Wenn Sie BYOC Premises für Ihre Telefonieverbindung verwenden, können Sie mit diesen Tests die Bereitschaft des BYOC Premises Edge-Geräts für den CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen. Sie müssen diese Tests in denselben Netzwerken ausführen, mit denen die Edge-Geräte verbunden sind.

Die erweiterten Befehlszeilentests sind für Netzwerkprofis konzipiert. Diese Tests überprüfen die WebRTC- und Hybrid-Media-Site-Link-Fähigkeit für BYOC Premises Edge. (Die Zieltransportprotokolle/Ports tcp/5061, tcp/3478, udp/3478 und udp/16384-65535.)

Um sicherzustellen, dass der gesamte Adressbereich abgedeckt ist, müssen Sie diese Tests für jeden der folgenden in dieser Tabelle angezeigten Ziel-FQDNs ausführen – unabhängig von Ihrer Heimatregion.

| Amerika | EMEA | Asien-Pazifik |

|---|---|---|

|

|

|

Die folgenden Tabellen bieten Ihnen eine Reihe von Diagnoseendpunkten für die Netzwerkkonnektivität von Cloudplattformen, die Sie zum Testen verwenden können. Zum Durchführen der manuellen Tests können Sie allgemein verfügbare Netzwerkkonnektivitätstools wie netcat und nmap verwenden.

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

|

tcp/5061 |

|

Die Antwort umfasst: Auf Wiedersehen |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| tcp/3478 |

|

Es wird keine spezifische Antwort angezeigt, aber ein erfolgreicher Verbindungs-Handshake wird angezeigt. | Die Verbindung ist abgelaufen. |

| udp/3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(Sie müssen nmap Version 7.9 oder höher verwenden, um diesen Befehl auszuführen.) |

Die Antwort enthält einen stun-info-Abschnitt mit einer externen IP-Adresse. Diese Antwort wird Folgendes umfassen: nmap fertig: 1 IP-Adresse (1 Host aktiv) wird in #.## Sekunden gescannt |

Sie erhalten die Antwort „Host ist ausgefallen“. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| udp/16384-65535 |

Wiederholen Sie diesen Befehl und ersetzen Sie 16384 durch eine Vielzahl von Ports vom unteren bis zum oberen Rand des neuen Bereichs. Beispiele:

|

Die Antwort umfasst: GoodbyeGoodbyeGoodbyeGoodbyeGoodbyeGoodbye (Dieser Befehl sendet fünf Pakete, die zu fünf „Auf Wiedersehen“-Antworten führen; eine für jedes Paket.) |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

Verwenden Sie die folgende Tabelle als Referenz für das Genesys CIDR-Verkehrsprofil für BYOC Premises Edge-Geräte.

|

Dienste |

Quelle |

Zieladresse |

Ziel-Transportprotokoll/Port |

Beschreibung |

|---|---|---|---|---|

| WebRTC-Signalisierung | BYOC Vor-Ort-Edge-Anwendung |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp/5061 | Signalisierung der Steuerebene zwischen dem Edge-Gerät und dem XMPP-Gateway der Cloud. |

| WebRTC TURN | BYOC Vor-Ort-Edge-Anwendung |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | An die Genesys Cloud TURN-Dienste gesendete Medien. |

| WebRTC STUN | BYOC Vor-Ort-Edge-Anwendung |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp/3478 udp/3478 |

Wird verwendet, um eine öffentliche IP-Adresse des Edge-Geräts zu identifizieren. |

Allgemeine AWS Direct Connect-Informationen

AWS bewirbt den Genesys-CIDR-Block sowohl öffentlich als auch innerhalb von Direct Connect.

- Direct Connect-Kunden, die und nicht die Routenfilterung durchführen, müssen keine weiteren Änderungen vornehmen. Genesys empfiehlt jedoch, eine Suche in der Routentabelle durchzuführen, um sicherzustellen, dass Sie die Genesys CIDR-Blöcke sehen. Wenn beispielsweise ein Genesys-CIDR-Block eine /20-Maske hat, kann AWS den Block in /21, /22, /23, /24 usw. segmentieren.

- Direct Connect-Kunden Wer sind Die Durchführung der Routenfilterung muss die Genesys CIDR-Blöcke zulassen. Wenn beispielsweise ein Genesys-CIDR-Block eine /20-Maske hat, kann AWS den Block in /21, /22, /23, /24 usw. segmentieren.

- Direct Connect-Kunden, die regionalspezifische Genesys Cloud CIDRs filtern müssen, sollten Präfixlisten und Community-Tags verwenden. Die Präfixliste für die /20-Maske sollte /20 und jedes Präfix kleiner als /32 zulassen, und die Präfixliste für die /21-Maske sollte /21 und alles kleiner als /32 zulassen. Das von AWS festgelegte Community-Tag für regionsspezifische Präfixe lautet 7224:8100. Informationen zum Überprüfen des richtigen Community-Tags finden Sie im AWS Routing-Richtlinien und BGP-Communitys Abschnitt des AWS Direct Connect-Benutzerhandbuchs. Durch die Verwendung beider Filtertechniken können Kunden regionale Genesys Cloud CIDRs automatisch akzeptieren.

Weitere Informationen zu AWS Direct Connect Routing und Filterung finden Sie unter AWS Routing-Richtlinien und BGP-Communities.

Direct Connect Beispiel

In diesem Beispiel nehmen wir an, dass die Direct Connect-Schaltung in us-east-1 endet und AWS ein Genesys-Präfix von 169.150.106.0/24 aus der Region us-east-1 und 169.150.107.0/24 aus der Region us-west-2 bewirbt. Der Direct-Connect-Kunde erhält beide Werbungen auf seiner us-east-1-Leitung.

Um diese Netze zu filtern und das Präfix 169.150.106.0/24 zu bevorzugen bzw. zu akzeptieren, verwendet der Kunde eine Präfix-Liste und ein Community-Tag. Die Präfix-Liste sollte 169.150.104.0/21 zulassen und jedes Präfix kleiner als /32 enthalten. Der Community-Tag würde für 7224:8100 passen.

In diesem Fall ist das Community-Tag eine eindeutige Kennung für die Routenanzeigen einer Region von AWS. Das von AWS festgelegte Community-Tag ermöglicht es einem Kunden, Routen nach Region, Kontinent oder global zu unterscheiden. Daher würden die angewandten Filter dazu führen, dass das Präfix us-east-1, 169.150.106.0/24, auf der Direct Connect-Leitung in us-east-1 angepasst wird. Das Präfix „us-west-2“, 169.150.107.0/24, würde nicht übereinstimmen und könnte gelöscht oder als am wenigsten bevorzugter Pfad festgelegt werden.

IP-Adressinformationen für die FedRAMP-Region

Die FedRAMP Core-Region (US-East 2 (Ohio)) verwendet den folgenden CIDR-Adressbereich:

- 164.152.64.0/22

Bereitschaftsprüfungen für die FedRAMP-Region

Um FedRAMP-Kunden bei der Vorbereitung auf die Verwendung des CIDR-Blocks von IP-Adressen zu unterstützen, bietet Genesys zwei Möglichkeiten, um zu bestätigen, ob Sie bereit sind, den CIDR-Block von IP-Adressen zu verwenden oder ob Sie weitere Anpassungen an Ihren Firewall-Einstellungen vornehmen müssen.

- Sie können auf die App Genesys Cloud WebRTC Diagnostics zugreifen und die automatisierten Tests auf der Registerkarte Netzwerktest ausführen Weitere Informationen finden Sie unter Fehlerbehebung im Artikel Über WebRTC.

- Sie können die unten beschriebenen manuellen Tests ausführen.

Genesys stellt Ihnen eine Reihe von Endpunkten zur Diagnose der Netzwerkkonnektivität der Cloud-Plattform zur Verfügung, die Sie zum Testen verwenden können. Für die manuellen Tests können Sie allgemein verfügbare Tools für die Netzwerkkonnektivität verwenden, wie z. B. netcat und nmap.

Sie führen die Tests mit dem FedRAMP-Ziel-FQDN aus:

- netdiag.use2.us-gov-pure.cloud

Diese Tests dienen nur zur Orientierung und sind für Netzwerk- und Firewall-Experten gedacht.

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| tcp/3478 |

(Führen Sie diesen Befehl im selben Netzwerk aus wie die Genesys Cloud Client-Anwendung) |

Es wird keine spezifische Antwort angezeigt, aber ein erfolgreicher Verbindungs-Handshake wird angezeigt. | Die Verbindung ist abgelaufen. |

| udp/3478 | nmap -sU -p 3478 --script stun-info netdiag.use2.us-gov-pure.cloud(Sie müssen nmap Version 7.9 oder höher verwenden, um diesen Befehl auszuführen.) |

Die Antwort enthält einen stun-info-Abschnitt mit einer externen IP-Adresse. Diese Antwort wird Folgendes umfassen: nmap fertig: 1 IP-Adresse (1 Host aktiv) wird in #.## Sekunden gescannt |

Sie erhalten die Antwort „Host ist ausgefallen“. |

| udp/16384-65535 |

(Führen Sie diesen Befehl vom selben Netzwerk aus wie die Genesys Cloud Client-Anwendung). |

Die Antwort umfasst: GoodbyeGoodbyeGoodbyeGoodbyeGoodbyeGoodbye (Dieser Befehl sendet fünf Pakete, die zu fünf „Auf Wiedersehen“-Antworten führen; eine für jedes Paket.) |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

|

tcp/8061 (Führen Sie diesen Test durch, wenn Sie Hardware-Telefone mit Cloud-Medien verwenden) |

(Führen Sie diesen Befehl von demselben Netzwerk aus, an das die Hardware-Telefone angeschlossen sind). |

Die Antwort umfasst: Auf Wiedersehen |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

Genesys Cloud-Dienste für die FedRAMP-Region

Verwenden Sie die Informationen in dieser Tabelle, um ein detailliertes Verständnis der Genesys Cloud-Dienste zu erhalten, die von der Hinzufügung des CIDR-IP-Adressblocks betroffen sein werden Anhand dieser Informationen können Sie die Quelle, die Zieladresse und das Ziel-Transportprotokoll/den Ziel-Port ermitteln, die mit jedem der betroffenen Dienste verbunden sind.

|

Dienste

|

Quelle

|

Zieladresse

|

Zielort Transport Protokoll/Port |

Beschreibung

|

|---|---|---|---|---|

| STUN | WebRTC-Client |

164.152.64.0/22 |

tcp/3478 udp/3478 |

Bezeichnet die öffentliche IP-Adresse des WebRTC-Clients. |

| Medien | WebRTC-Client |

164.152.64.0/22 |

udp/16384-65535 | Medien, die an Genesys Cloud TURN oder Mediendienste gesendet werden. |

|

Dienste

|

Quelle

|

Zieladresse

|

Zielort Transport Protokoll/Port |

Beschreibung

|

|---|---|---|---|---|

| Signalisieren | Hardware-Änderung |

164.152.64.0/22 |

tcp/8061 | SIP-Signalisierung zwischen dem Hardware-Telefon und den SIP-Diensten der Cloud-Plattform. |

| Medien | Hardware-Änderung |

164.152.64.0/22 |

udp/16384-65535 | An die Genesys Cloud-Mediendienste gesendete Medien. |

|

Dienste

|

Quelle

|

Zieladresse

|

Zielort Transport Protokoll/Port |

Beschreibung

|

|---|---|---|---|---|

| Medien | Netzbetreiber oder PBX-Gerät des Kunden |

164.152.64.0/22 |

udp/16384-65535 | An die Genesys Cloud-Mediendienste gesendete Medien. |

|

Dienste

|

Quelle

|

Zieladresse

|

Zielort Transport Protokoll/Port |

Beschreibung

|

|---|---|---|---|---|

| STUN | Genesys Cloud Call |

164.152.64.0/22 |

tcp/3478 udp/3478 |

Identifiziert die öffentliche IP-Adresse des Bildschirmaufzeichnungs- und Video-Chat-Clients. |

| Medien | Genesys Cloud Call |

164.152.64.0/22 |

udp/16384-65535 | Medien, die an Genesys Cloud TURN oder Mediendienste gesendet werden. |

|

Dienste

|

Quelle

|

Zieladresse

|

Zielort Transport Protokoll/Port |

Beschreibung

|

|---|---|---|---|---|

| REST-APIs | Nutzer der öffentlichen REST- und Benachrichtigungs-APIs der Genesys Cloud |

164.152.64.0/224 |

tcp/443 | REST API-Aufrufe, die an Genesys Cloud gesendet werden. |

Allgemeine AWS Direct Connect-Informationen

AWS bewirbt den Genesys-CIDR-Block sowohl öffentlich als auch innerhalb von Direct Connect.

- Direct Connect-Kunden, die und nicht die Routenfilterung durchführen, müssen keine weiteren Änderungen vornehmen. Genesys empfiehlt jedoch, eine Suche in der Routentabelle durchzuführen, um sicherzustellen, dass Sie die Genesys CIDR-Blöcke sehen. Wenn beispielsweise ein Genesys-CIDR-Block eine /20-Maske hat, kann AWS den Block in /21, /22, /23, /24 usw. segmentieren.

- Direct Connect-Kunden Wer sind Die Durchführung der Routenfilterung muss die Genesys CIDR-Blöcke zulassen. Wenn beispielsweise ein Genesys-CIDR-Block eine /20-Maske hat, kann AWS den Block in /21, /22, /23, /24 usw. segmentieren.

- Direct Connect-Kunden, die regionalspezifische Genesys Cloud CIDRs filtern müssen, sollten Präfixlisten und Community-Tags verwenden. Die Präfixliste für die /20-Maske sollte /20 und jedes Präfix kleiner als /32 zulassen, und die Präfixliste für die /21-Maske sollte /21 und alles kleiner als /32 zulassen. Das von AWS festgelegte Community-Tag für regionsspezifische Präfixe lautet 7224:8100. Informationen zum Überprüfen des richtigen Community-Tags finden Sie im AWS Routing-Richtlinien und BGP-Communitys Abschnitt des AWS Direct Connect-Benutzerhandbuchs. Durch die Verwendung beider Filtertechniken können Kunden regionale Genesys Cloud CIDRs automatisch akzeptieren.

Weitere Informationen zu AWS Direct Connect Routing und Filterung finden Sie unter AWS Routing-Richtlinien und BGP-Communities.

Direct Connect Beispiel

In diesem Beispiel nehmen wir an, dass die Direct Connect-Schaltung in us-east-1 endet und AWS ein Genesys-Präfix von 169.150.106.0/24 aus der Region us-east-1 und 169.150.107.0/24 aus der Region us-west-2 bewirbt. Der Direct-Connect-Kunde erhält beide Werbungen auf seiner us-east-1-Leitung.

Um diese Netze zu filtern und das Präfix 169.150.106.0/24 zu bevorzugen bzw. zu akzeptieren, verwendet der Kunde eine Präfix-Liste und ein Community-Tag. Die Präfix-Liste sollte 169.150.104.0/21 zulassen und jedes Präfix kleiner als /32 enthalten. Der Community-Tag würde für 7224:8100 passen.

In diesem Fall ist das Community-Tag eine eindeutige Kennung für die Routenanzeigen einer Region von AWS. Das von AWS festgelegte Community-Tag ermöglicht es einem Kunden, Routen nach Region, Kontinent oder global zu unterscheiden. Daher würden die angewandten Filter dazu führen, dass das Präfix us-east-1, 169.150.106.0/24, auf der Direct Connect-Leitung in us-east-1 angepasst wird. Das Präfix „us-west-2“, 169.150.107.0/24, würde nicht übereinstimmen und könnte gelöscht oder als am wenigsten bevorzugter Pfad festgelegt werden.

| Änderungsdatum (JJJJ-MM-TT) |

Geschäftsbereich |

|---|---|

| 2024-08-26 | CIDR für FedRAMP veröffentlicht. „Coming Soon“-Flags entfernt. |

| 2024-05-27 | Das Layout des Artikels wurde geändert, um kommerzielle und FedRAMP CIDR-Informationen zu trennen. Die folgenden demnächst verfügbaren Ankündigungen wurden hinzugefügt:

Weitere Informationen finden Sie unter |

| 2024-02-14 | Der Inhalt im Abschnitt AWS Direct Connect und Routing-spezifische Informationen wurde aktualisiert. |

| 2023-12-06 | Neue Regionen hinzugefügt: Asien-Pazifik (Osaka), EU (Zürich), Naher Osten (VAE) und Asien-Pazifik (Singapur) |

| 2023-11-01 | Das Coming Soon-Flag für den CIDR-Block 167.234.48.0/20 wurde entfernt. |

| 2023-09-20 | Der neue 167.234.48.0/20 CIDR-Block wurde mit einem "Coming Soon"-Flag in die Liste aufgenommen. |

| 2023-02-15 |

|

| 2022-12-14 | Das Direct Connect-Beispiel wurde zum Abschnitt AWS Direct Connect und Routing-spezifische Informationen hinzugefügt. |

| 2022-12-07 |

|

| 2022-10-19 | Dem gesamten Artikel über die CIDR-IP-Adresserweiterung wurden, wo angebracht, Details hinzugefügt. Diese Erweiterung umfasst zusätzliche CIDR-IP-Adressbereiche für allgemein verfügbare Kern- und Satellitenregionen und die FedRAMP-Region (US-East 2 (Ohio)). |

| 2022-07-27 | Südamerika (Sao Paulo) wird zu einer Kernregion. |

| 2022-03-23 | Region US East 2 (Ohio) hinzugefügt |

| 2021-09-01 | Legende zur Tabelle der AWS-Regionen hinzugefügt Hinzugefügt Afrika (Kapstadt) / af-south-1 Satellitenregion |

| 2021-03-31 | Asien-Pazifik-Süd (Mumbai) / ap-south-1 wird zu einer Kernregion. |

| 2021-03-10 | Es wurde eine Tabelle hinzugefügt, um zu definieren, welche AWS-Regionen den neuen CIDR-Block unterstützen. |

| 2021-02-24 |

|

| 2021-01-27 |

|

| 2020-11-25 | Der Artikel wurde geändert, um mehr Details über die betroffenen Genesys Cloud Services hinzuzufügen. |

| 2020-11-04 | Artikel zum Ressourcenzentrum hinzugefügt. |