Genesys Cloud

2024 Genesys CIDR-Erweiterung und Firewall-Anforderungsbenachrichtigung – kommerziell

| Angekündigt am | Datum des Inkrafttretens | Aha! Idee |

|---|---|---|

| 2024-05-27 | 2025-05-03 | - |

- Am 3. Mai 2025 wird Genesys CIDR für die folgenden Genesys Cloud-Regionen aktualisieren: Hongkong, Seoul, Singapur, Mumbai, Paris, London, Irland, Zürich, Frankfurt, Kapstadt * , Jakarta * , und den VAE.

- Am 10. Mai 2025 wird Genesys CIDR für die folgenden Genesys Cloud-Regionen aktualisieren: Kapstadt * , Jakarta * , Tokio, Osaka, Sydney, Kanada, Sao Paulo, USA-Ost und USA-West.

* In Kapstadt und Jakarta sind am 3. und 10. Mai Aktualisierungen erforderlich, um die Übergang.

Beschreibung

Genesys hat einen zusätzlichen /18 CIDR-Block mit IP-Adressen für die öffentlichen Mediendienste von Genesys Cloud erworben. Diese Adressen ergänzen bestehende Regionen und decken das Wachstum in Zukunftsregionen ab. Diese Ankündigung dient als Hinweis dafür, dass Kunden ihre Firewalls jetzt so konfigurieren müssen, dass der Zugriff auf die neuen CIDR-IP-Adressen möglich ist. Durch diese Aktion wird sichergestellt, dass die Organisation zum Stichtag für die Umstellung auf die neuen CIDR-Bereiche bereit ist.

- Der neue Bereich ist (136.245.64.0/18)

- Mit Wirkung zum Stichtag werden auch die Mediendienste von Genesys Cloud vollständig aus Afrika (Kapstadt) und dem Asien-Pazifik-Raum (Jakarta) auf die CIDR-Adressen von Genesys migriert. Die Cloud-Mediendienste von Genesys Cloud werden in allen unterstützten Regionen vollständig auf Genesys-eigene CIDR-Bereiche migriert. Weitere Informationen finden Sie unter CIDR-IP-Adressbereich der Cloud-Mediendienste .

- Zum Inkrafttretensdatum erweitert Genesys Cloud außerdem den Media-RTP-Portbereich von udp/16384-32768 auf udp/16384-65535.

- Genesys wird außerdem alle Force TURN-Dienste von ihrer aktuellen statischen IP-Adresse auf CIDR-Adressen im Besitz von Genesys verschieben.

Video ansehen

Zusätzlich zum Inhalt dieses Artikels hat Genesys das Begleitvideo vorbereitet, das die Aktualisierungen der CIDR-Erweiterung und die Schritte beschreibt, die Sie ausführen müssen, wenn Sie von der Änderung betroffen sind. Obwohl dieses Video eine gute Einführung in die CIDR-Erweiterung bietet und Beispiele für die Tests zeigt, empfiehlt Genesys, dass Sie den gesamten Artikel lesen. Verlassen Sie sich nicht ausschließlich auf das Video.

Was bedeutet das?

- Genesys Cloud wird den Bereich der Genesys-eigenen IP-Adressen für die Verwendung in Mediendiensten erweitern.

- Zusätzlich zum neuen Adressbereich wird Genesys die Regionen Jakarta und Kapstadt von AWS-eigenen IPs in die Genesys-Bereiche verschieben. Betroffene Kunden müssen zusätzlich zu den vorhandenen Genesys CIDR-Bereichen Verbindungen zum neuen Bereich (136.245.64.0/18) zulassen.

- Genesys erweitert den Media RTP-Portbereich von udp/16384-32768 auf udp/16384-65535. Kunden müssen sicherstellen, dass ausgehende Verbindungen zum erweiterten RTP-Bereich sowie der entsprechende eingehende Antwortverkehr zugelassen werden.

- Die Force TURN-Dienste von Genesys Cloud werden von IP-Adressen im Besitz von Amazon auf CIDR-IP-Adressen im Besitz von Genesys Cloud umgestellt.

Bin ich betroffen?

Folgende Kunden sind betroffen:

- Betroffen sind Kunden, die Firewall-Richtlinien verwenden, um ausgehende Verbindungen von Genesys Cloud-Clients, Telefonen und Edge-Geräten einzuschränken. Netzwerkadministratoren können detaillierte Informationen zu betroffenen Diensten, Adressen und Ports anzeigen und die Selbstbereitschaftsprüfungen durchführen. Weitere Informationen finden Sie unter Cloud-Mediendienste CIDR IP-Adressbereich.

- Betroffen sind Kunden, die Organisationen mit Sitz in Afrika (Kapstadt) oder im Asien-Pazifik-Raum (Jakarta) betreiben, oder alle Kunden, die diese Regionen über Global Media Fabric nutzen und Firewall-Richtlinien verwenden, um ausgehende Verbindungen von Genesys Cloud-Clients, Telefonen und Edge-Geräten einzuschränken.

- Betroffen sind Kunden, die Genesys Cloud für Sprachinteraktionen, Videos und Bildschirmaufzeichnungen verwenden.

- Betroffen sind Kunden, die Firewall-Richtlinien verwenden, um ausgehende Verbindungen von Genesys Cloud WebRTC-Clients einzuschränken, bei denen Force TURN aktiviert ist.

Was muss ich tun, um mich auf diese Erweiterung vorzubereiten?

Wenn einer der in den Aufzählungspunkten A, B, C oder D in einem der obigen Abschnitte genannten Punkte auf Ihre Genesys Cloud-Organisation zutrifft, müssen Sie diese Schritte ausführen, um sich auf die Genesys CIDR-Erweiterung vorzubereiten.

- Aktualisieren Sie Ihre Firewall-Whitelist, indem Sie den neuen CIDR-Block von IP-Adressen (136.245.64.0/18) zur bestehenden Liste der zuvor angekündigten Genesys CIDR-Blöcke hinzufügen.

- Stellen Sie sicher, dass ausgehende Verbindungen zum gesamten RTP-Portbereich (16384–65535) sowie der entsprechende eingehende Antwortverkehr zugelassen werden.

Die folgenden Abschnitte enthalten Tests, mit denen Sie die Bereitschaft Ihrer Organisation für den neuen CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen können. Genesys empfiehlt, dass Sie die Tests für jede Genesys Cloud-Funktion ausführen, die Ihre Organisation verwendet.

Wenn Sie in Ihrer Organisation WebRTC-Telefone verwenden, können Sie mit den Tests in diesem Abschnitt die Bereitschaft des WebRTC-Clients für den CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen. Sie müssen diese Tests in denselben Netzwerken ausführen, in denen Ihre Agent WebRTC-Clients arbeiten.

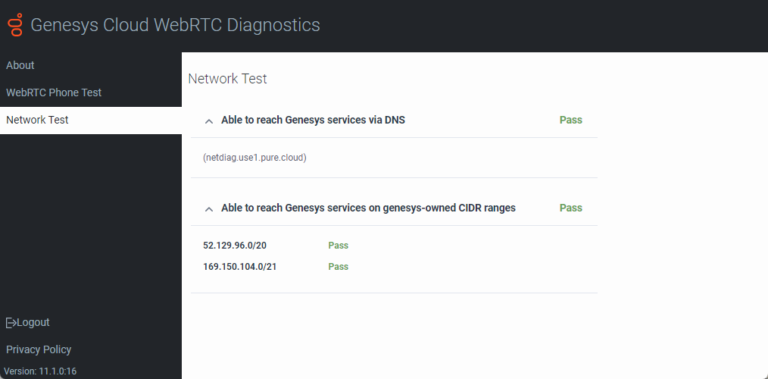

Die WebRTC Diagnostics App – Netzwerktest ist ein sehr einfacher Test, der die DNS-Auflösung und die allgemeine Konnektivität zu STUN/TURN-Diensten überprüft.

- Sie müssen sich bei Genesys Cloud anmelden, um die WebRTC-Diagnose-App auszuführen.

- Wenn Sie CIDR testen, müssen Sie nur den Netzwerktest ausführen.

- Wenn Sie Ihr Telefon vor Kurzem verwendet haben, müssen Sie die dauerhafte Verbindung trennen, bevor Sie die Diagnose ausführen. Weitere Informationen finden Sie unter Beenden einer dauerhaften Verbindung auf einem Genesys Cloud WebRTC-Telefon .

- Greifen Sie auf die Genesys Cloud WebRTC Diagnostics App für Ihre Region zu:

- Wählen Sie „Netzwerktest“.

Netzwerktest

Der Netzwerktest überprüft, ob Ihr Netzwerk auf die Genesys-Medienserver zugreifen kann. Genauer gesagt bestätigen diese Tests, dass die DNS-Auflösung funktioniert und dass Sie eine Verbindung zum öffentlichen AWS-Pool und zum neuen CIDR-IP-Bereich der Cloud-Mediendienste von Genesys Cloud .

Wenn bei der Durchführung des Tests Fehler auftreten, überprüfen Sie Ihre Firewall-Einstellungen anhand der empfohlenen Einstellungen, die Sie im Artikel Über Ports und Dienste für Ihre Firewall finden. Wenn Sie weiterhin Probleme haben, wenden Sie sich an Customer Care.

Die erweiterten Befehlszeilentests sind für Netzwerkprofis konzipiert. Diese Tests überprüfen DNS-Auflösung, STUN/TURN und den RTP-Portbereich. (Die Zieltransportprotokolle/Ports tcp/3478, udp/3478 und udp/16384-65535.)

Um sicherzustellen, dass der gesamte Adressbereich abgedeckt ist, müssen Sie diese Tests für jeden der folgenden in dieser Tabelle angezeigten Ziel-FQDNs ausführen – unabhängig von Ihrer Heimatregion.

| Amerika | EMEA | Asien-Pazifik |

|---|---|---|

|

|

|

Die folgenden Tabellen bieten Ihnen eine Reihe von Diagnoseendpunkten für die Netzwerkkonnektivität von Cloudplattformen, die Sie zum Testen verwenden können. Zum Durchführen der manuellen Tests können Sie allgemein verfügbare Netzwerkkonnektivitätstools wie netcat und nmap verwenden.

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| tcp/3478 |

|

Es wird keine spezifische Antwort angezeigt, aber ein erfolgreicher Verbindungs-Handshake wird angezeigt. | Die Verbindung ist abgelaufen. |

| udp/3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(Sie müssen nmap Version 7.9 oder höher verwenden, um diesen Befehl auszuführen.) |

Die Antwort enthält einen stun-info-Abschnitt mit einer externen IP-Adresse. Diese Antwort wird Folgendes umfassen: nmap fertig: 1 IP-Adresse (1 Host aktiv) wird in #.## Sekunden gescannt |

Sie erhalten die Antwort „Host ist ausgefallen“. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| udp/16384-65535 |

Wiederholen Sie diesen Befehl und ersetzen Sie 16384 durch eine Vielzahl von Ports vom unteren bis zum oberen Rand des neuen Bereichs. Beispiele:

|

Die Antwort umfasst: GoodbyeGoodbyeGoodbyeGoodbyeGoodbyeGoodbye (Dieser Befehl sendet fünf Pakete, die zu fünf „Auf Wiedersehen“-Antworten führen; eine für jedes Paket.) |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

Verwenden Sie die folgende Tabelle als Referenz für das Genesys CIDR-Verkehrsprofil für WebRTC-Clients.

|

Dienste |

Quelle |

Zieladresse |

Ziel-Transportprotokoll/Port |

Beschreibung |

|---|---|---|---|---|

| STUN | WebRTC-Client |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp/3478 udp/3478 |

Bezeichnet die öffentliche IP-Adresse des WebRTC-Clients. |

| Medien | WebRTC-Client |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | Medien, die an Genesys Cloud TURN oder Mediendienste gesendet werden. |

Wenn Sie in Ihrer Organisation Hardwaretelefone verwenden, können Sie mit diesen Tests die Bereitschaft des Hardwaretelefons für den CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen. Sie müssen diese Tests in denselben Netzwerken ausführen, in denen die Hardwaretelefone betrieben werden.

Die erweiterten Befehlszeilentests sind für Netzwerkprofis konzipiert. Diese Tests überprüfen DNS-Auflösung, Signalisierung und den RTP-Portbereich. (Die Zieltransportprotokolle/Ports TCP/8061, TCP/5061 und UDP/16384-65535.)

Um sicherzustellen, dass der gesamte Adressbereich abgedeckt ist, müssen Sie diese Tests für jeden der folgenden in dieser Tabelle angezeigten Ziel-FQDNs ausführen – unabhängig von Ihrer Heimatregion.

| Amerika | EMEA | Asien-Pazifik |

|---|---|---|

|

|

|

Die folgenden Tabellen bieten Ihnen eine Reihe von Diagnoseendpunkten für die Netzwerkkonnektivität von Cloudplattformen, die Sie zum Testen verwenden können. Zum Durchführen der manuellen Tests können Sie allgemein verfügbare Netzwerkkonnektivitätstools wie netcat und nmap verwenden.

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

|

tcp/8061

|

|

Die Antwort umfasst: Auf Wiedersehen |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

|

tcp/5061 |

|

Die Antwort umfasst: Auf Wiedersehen |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| udp/16384-65535 |

Wiederholen Sie diesen Befehl und ersetzen Sie 16384 durch eine Vielzahl von Ports vom unteren bis zum oberen Rand des neuen Bereichs. Beispiele:

|

Die Antwort umfasst: GoodbyeGoodbyeGoodbyeGoodbyeGoodbyeGoodbye (Dieser Befehl sendet fünf Pakete, die zu fünf „Auf Wiedersehen“-Antworten führen; eine für jedes Paket.) |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

Verwenden Sie die folgende Tabelle als Referenz für das Genesys CIDR-Verkehrsprofil für Hardwaretelefone.

|

Dienste |

Quelle |

Zieladresse |

Ziel-Transportprotokoll/Port |

Beschreibung |

|---|---|---|---|---|

| Signalisieren | Hardware-Änderung |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp/8061 tcp/5061 |

SIP-Signalisierung zwischen dem Hardware-Telefon und den SIP-Diensten der Cloud-Plattform. |

| Medien | Hardware-Änderung |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | An die Genesys Cloud-Mediendienste gesendete Medien. |

Wenn Sie BYOC Cloud für Ihre Telefonieverbindung verwenden, können Sie mit diesen Tests die Bereitschaft von BYOC Cloud für den CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen. Sie müssen diese Tests in denselben Netzwerken ausführen, in denen das Remote-Ende des BYOC-Cloud-Trunks endet. (Zum Beispiel SBC- oder PBX-Netzwerk.)

Die erweiterten Befehlszeilentests sind für Netzwerkprofis konzipiert. Diese Tests überprüfen den RTP-Portbereich. (Die Zieltransportprotokolle/-ports udp/16384-65535.) SIP ist in dieser Testreihe nicht enthalten, da die BYOC Cloud SIP-Proxys nicht im Genesys CIDR-Adressbereich ausgeführt werden.

Um sicherzustellen, dass der gesamte Adressbereich abgedeckt ist, müssen Sie diese Tests für jeden der folgenden in dieser Tabelle angezeigten Ziel-FQDNs ausführen – unabhängig von Ihrer Heimatregion.

| Amerika | EMEA | Asien-Pazifik |

|---|---|---|

|

|

|

In der folgenden Tabelle finden Sie eine Reihe von Diagnoseendpunkten für die Netzwerkkonnektivität von Cloudplattformen, die Sie zum Testen verwenden können. Zum Durchführen der manuellen Tests können Sie allgemein verfügbare Netzwerkkonnektivitätstools wie netcat und nmap verwenden.

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| udp/16384-65535 |

Wiederholen Sie diesen Befehl und ersetzen Sie 16384 durch eine Vielzahl von Ports vom unteren bis zum oberen Rand des neuen Bereichs. Beispiele:

|

Die Antwort umfasst: GoodbyeGoodbyeGoodbyeGoodbyeGoodbyeGoodbye (Dieser Befehl sendet fünf Pakete, die zu fünf „Auf Wiedersehen“-Antworten führen; eine für jedes Paket.) |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

Verwenden Sie die folgende Tabelle als Referenz für das Genesys CIDR-Verkehrsprofil für BYOC Cloud.

|

Dienste |

Quelle |

Zieladresse |

Ziel-Transportprotokoll/Port |

Beschreibung |

|---|---|---|---|---|

| Medien | Netzbetreiber oder PBX-Gerät des Kunden |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | An die Genesys Cloud-Mediendienste gesendete Medien. |

Wenn Sie in Ihrer Organisation ACD-Bildschirmaufzeichnung und Video-Chat verwenden, können Sie mit diesen Tests die Bereitschaft dieser Funktionen für den CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen. Sie müssen diese Tests in denselben Netzwerken ausführen, in denen die ACD-Bildschirmaufzeichnungs- und Video-Chat-Clients verwendet werden.

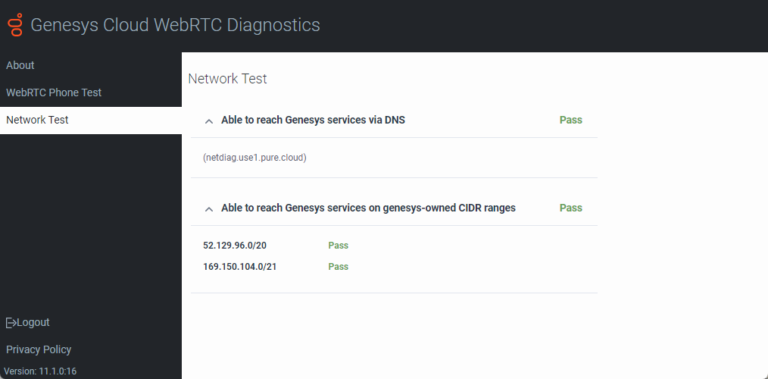

Die WebRTC Diagnostics App – Netzwerktest ist ein sehr einfacher Test, der die DNS-Auflösung und die allgemeine Konnektivität zu STUN/TURN-Diensten überprüft.

Die Genesys Cloud WebRTC-Diagnose-App stellt Ihnen eine Reihe von Diagnosen zur Verfügung, mit denen Sie überprüfen können, ob Ihre WebRTC-Konfiguration richtig konfiguriert ist, und mit denen Sie allgemeine Probleme identifizieren können.

- Sie müssen sich bei Genesys Cloud anmelden, um die WebRTC-Diagnose-App auszuführen.

- Wenn Sie CIDR testen, müssen Sie nur den Netzwerktest ausführen.

- Wenn Sie Ihr Telefon vor Kurzem verwendet haben, müssen Sie die dauerhafte Verbindung trennen, bevor Sie die Diagnose ausführen. Weitere Informationen finden Sie unter Beenden einer dauerhaften Verbindung auf einem Genesys Cloud WebRTC-Telefon .

- Greifen Sie auf die Genesys Cloud WebRTC Diagnostics App für Ihre Region zu:

- Wählen Sie „Netzwerktest“.

Netzwerktest

Der Netzwerktest überprüft, ob Ihr Netzwerk auf die Genesys-Medienserver zugreifen kann. Genauer gesagt bestätigen diese Tests, dass die DNS-Auflösung funktioniert und dass Sie eine Verbindung zum öffentlichen AWS-Pool und zum neuen CIDR-IP-Bereich der Cloud-Mediendienste von Genesys Cloud .

Sollten beim Ausführen des Tests Fehler auftreten, vergleichen Sie Ihre Firewall-Einstellungen mit den empfohlenen Einstellungen im Informationen zu Ports und Diensten für Ihre Firewall Artikel. Sollten weiterhin Probleme auftreten, wenden Sie sich bitte an Kundenservice .

Die erweiterten Befehlszeilentests sind für Netzwerkprofis konzipiert. Diese Tests überprüfen DNS-Auflösung, STUN/TURN und den RTP-Portbereich. (Die Zieltransportprotokolle/Ports tcp/3478, udp/3478 und udp/16384-65535.)

Um sicherzustellen, dass der gesamte Adressbereich abgedeckt ist, müssen Sie diese Tests für jeden der folgenden in dieser Tabelle angezeigten Ziel-FQDNs ausführen – unabhängig von Ihrer Heimatregion.

| Amerika | EMEA | Asien-Pazifik |

|---|---|---|

|

|

|

Die folgenden Tabellen bieten Ihnen eine Reihe von Diagnoseendpunkten für die Netzwerkkonnektivität von Cloudplattformen, die Sie zum Testen verwenden können. Zum Durchführen der manuellen Tests können Sie allgemein verfügbare Netzwerkkonnektivitätstools wie netcat und nmap verwenden.

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| tcp/3478 |

|

Es wird keine spezifische Antwort angezeigt, aber ein erfolgreicher Verbindungs-Handshake wird angezeigt. | Die Verbindung ist abgelaufen. |

| udp/3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(Sie müssen nmap Version 7.9 oder höher verwenden, um diesen Befehl auszuführen.) |

Die Antwort enthält einen stun-info-Abschnitt mit einer externen IP-Adresse. Diese Antwort wird Folgendes umfassen: nmap fertig: 1 IP-Adresse (1 Host aktiv) wird in #.## Sekunden gescannt |

Sie erhalten die Antwort „Host ist ausgefallen“. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| udp/16384-65535 |

Wiederholen Sie diesen Befehl und ersetzen Sie 16384 durch eine Vielzahl von Ports vom unteren bis zum oberen Rand des neuen Bereichs. Beispiele:

|

Die Antwort umfasst: GoodbyeGoodbyeGoodbyeGoodbyeGoodbyeGoodbye (Dieser Befehl sendet fünf Pakete, die zu fünf „Auf Wiedersehen“-Antworten führen; eine für jedes Paket.) |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

Verwenden Sie die folgende Tabelle als Referenz für das Genesys CIDR-Verkehrsprofil für ACD-Bildschirmaufzeichnung und Video-Chat.

|

Dienste |

Quelle |

Zieladresse |

Ziel-Transportprotokoll/Port |

Beschreibung |

|---|---|---|---|---|

| STUN | Genesys Cloud Call |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp/3478 udp/3478 |

Identifiziert die öffentliche IP-Adresse des Bildschirmaufzeichnungs- und Video-Chat-Clients. |

| Medien | Genesys Cloud Call |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | Medien, die an Genesys Cloud TURN oder Mediendienste gesendet werden. |

Wenn Sie BYOC Premises für Ihre Telefonieverbindung verwenden, können Sie mit diesen Tests die Bereitschaft des BYOC Premises Edge-Geräts für den CIDR-IP-Adressbereich und die RTP-Port-Erweiterung bestätigen. Sie müssen diese Tests in denselben Netzwerken ausführen, mit denen die Edge-Geräte verbunden sind.

Die erweiterten Befehlszeilentests sind für Netzwerkprofis konzipiert. Diese Tests überprüfen die WebRTC- und Hybrid-Media-Site-Link-Fähigkeit für BYOC Premises Edge. (Die Zieltransportprotokolle/Ports tcp/5061, tcp/3478, udp/3478 und udp/16384-65535.)

Um sicherzustellen, dass der gesamte Adressbereich abgedeckt ist, müssen Sie diese Tests für jeden der folgenden in dieser Tabelle angezeigten Ziel-FQDNs ausführen – unabhängig von Ihrer Heimatregion.

| Amerika | EMEA | Asien-Pazifik |

|---|---|---|

|

|

|

Die folgenden Tabellen bieten Ihnen eine Reihe von Diagnoseendpunkten für die Netzwerkkonnektivität von Cloudplattformen, die Sie zum Testen verwenden können. Zum Durchführen der manuellen Tests können Sie allgemein verfügbare Netzwerkkonnektivitätstools wie netcat und nmap verwenden.

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

|

tcp/5061 |

|

Die Antwort umfasst: Auf Wiedersehen |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| tcp/3478 |

|

Es wird keine spezifische Antwort angezeigt, aber ein erfolgreicher Verbindungs-Handshake wird angezeigt. | Die Verbindung ist abgelaufen. |

| udp/3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(Sie müssen nmap Version 7.9 oder höher verwenden, um diesen Befehl auszuführen.) |

Die Antwort enthält einen stun-info-Abschnitt mit einer externen IP-Adresse. Diese Antwort wird Folgendes umfassen: nmap fertig: 1 IP-Adresse (1 Host aktiv) wird in #.## Sekunden gescannt |

Sie erhalten die Antwort „Host ist ausgefallen“. |

| Zielprotokoll / Port | Beispiel für einen Testbefehl | Erfolgreiche Antwort | Antwort suchen |

|---|---|---|---|

| udp/16384-65535 |

Wiederholen Sie diesen Befehl und ersetzen Sie 16384 durch eine Vielzahl von Ports vom unteren bis zum oberen Rand des neuen Bereichs. Beispiele:

|

Die Antwort umfasst: GoodbyeGoodbyeGoodbyeGoodbyeGoodbyeGoodbye (Dieser Befehl sendet fünf Pakete, die zu fünf „Auf Wiedersehen“-Antworten führen; eine für jedes Paket.) |

Sie erhalten keine „Auf Wiedersehen“-Antwort. |

Verwenden Sie die folgende Tabelle als Referenz für das Genesys CIDR-Verkehrsprofil für BYOC Premises Edge-Geräte.

|

Dienste |

Quelle |

Zieladresse |

Ziel-Transportprotokoll/Port |

Beschreibung |

|---|---|---|---|---|

| WebRTC-Signalisierung | BYOC Vor-Ort-Edge-Anwendung |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp/5061 | Signalisierung der Steuerebene zwischen dem Edge-Gerät und dem XMPP-Gateway der Cloud. |

| WebRTC TURN | BYOC Vor-Ort-Edge-Anwendung |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | An die Genesys Cloud TURN-Dienste gesendete Medien. |

| WebRTC STUN | BYOC Vor-Ort-Edge-Anwendung |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp/3478 udp/3478 |

Wird verwendet, um eine öffentliche IP-Adresse des Edge-Geräts zu identifizieren. |

Was ist, wenn ich Hilfe brauche oder Fragen habe?

Kontaktieren Sie Ihren Genesys Technical Account Manager oder Ihren Customer Success Manager. Sie können sich auch an My Support wenden.