Erstellen von Zugriffsrichtlinien

Die folgenden Berechtigungen:

- Genehmigung > Politik > Alle Berechtigungen

- Genehmigung > Politik > Hinzufügen

- Genehmigung > Politik > Löschen

- Genehmigung > Politik > Sicht

Die folgende Organisationseinstellung:

- Stellen Sie sicher, dass Sie die Aktivieren Sie die attributbasierte Zugriffskontrolle Einstellung für Ihre Organisation, um die Anwendung von Zugriffsrichtlinien auf Benutzer zu erzwingen.

Sie können eine neue Zugriffsrichtlinie von Grund auf neu erstellen, indem Sie das Richtlinie erstellen oder verwenden Sie eine verfügbare, von Genesys Cloud entwickelte vorgefertigte Richtlinienvorlage, bearbeiten Sie sie und speichern Sie sie als Richtlinie.

Erstellen einer Zugriffsrichtlinie aus einer vorgefertigten Vorlage

Gehen Sie wie folgt vor, um eine Zugriffsrichtlinie aus einer vorhandenen Richtlinienvorlage zu erstellen:

- Klicken Sie auf Admin.

- Klicken Sie unter „Personen und Berechtigungen“ auf Zugang Richtlinien .

- Klicken Vorlagen .

- Wählen Sie eine vorhandene Vorlage aus. Derzeit stellt Genesys Cloud die folgenden Zugriffsrichtlinienvorlagen bereit, damit Sie loslegen können:

- Klicken Sie entsprechend Ihren Anforderungen auf die Richtlinienvorlage. Die Vorlagendetails werden angezeigt.

- Bearbeiten Sie den Namen und die Beschreibung der Richtlinie.

- Ändern Sie die Felder „Domäne“, „Entität“ und „Aktion“, wenn Sie ein anderes Ziel für die Richtlinie angeben.

- (Optional) Erlauben Sie die sofortige Aktivierung der Richtlinie, indem Sie das Richtlinie aktivieren Option. Sie können eine Richtlinie auch später aktivieren, indem Sie die Richtlinie bearbeiten. Weitere Informationen finden Sie unter Zugriffsrichtlinie aktivieren .

- Ändern Sie bei Bedarf die Abschnitte „Betreff“, „Auswirkung“ und „Bedingung“ im Richtlinien-JSON, um sie an die Anforderungen Ihrer Organisation anzupassen.Hinweis:

- Weitere Informationen zu den in Policy JSON verwendeten Feldern finden Sie im In ABAC verwendete Definitionen Abschnitt.

- Weitere Informationen zur in Policy JSON verwendeten Liste voreingestellter Attribute finden Sie unter Werteliste für eingeschränkte Felder .

- Um die JSON-Syntax zu validieren, klicken Sie auf Syntax validieren auf der Registerkarte „Syntax validieren“. Beheben Sie alle Syntaxfehler und fahren Sie mit dem Speichern der Richtlinie fort. Falls Sie die Syntax nicht explizit validieren, validiert Genesys Cloud die Syntax automatisch, wenn Sie die Richtlinie speichern. Der Syntaxvalidierungsschritt validiert Folgendes:

- Ob die Pflichtfelder vorhanden sind.

- Die aufgeführten Attribute sind für das angegebene Ziel gültig.

- Alle Attributvergleiche gelten für die jeweiligen Datentypen.

- Voreingestellte Attributnamen stehen nicht im Konflikt mit den im System definierten.

- Klicken Als Richtlinie speichern .

- Um zu überprüfen, ob die Richtlinie wie erwartet funktioniert, klicken Sie auf das Testrichtlinie und geben Sie Beispieldaten ein. Klicken Sie auf Testrichtlinie .

- Um zur Richtlinienseite zurückzukehren, klicken Sie auf Stornieren .

Beispiele für vorgefertigte Vorlagen

Derzeit enthält Genesys Cloud die folgenden Vorlagen für Zugriffsrichtlinien:

Sie können Vorlagenparameter im Richtlinien-JSON ändern: Die Felder „Domäne“, „Entität“ und „Aktion“ geben das Ziel oder die Gruppe von API-Aufrufen an.

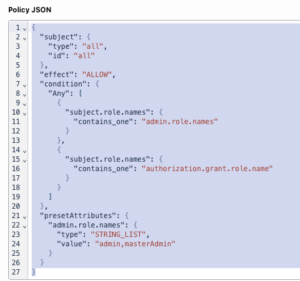

Diese Vorlage hat die folgenden zwei Bedingungen:

Bedingung 1

"subject.role.names": {

"contains_one": "admin.role.names"

}

Diese Bedingung prüft, ob das Subjekt eine Administratorrolle hat. Wenn das Subjekt eine Administratorrolle hat, ist das Ergebnis „Zulassen“.

Bedingung 2

"subject.role.names": {

"contains_one": "authorization.grant.role.name"

}

Wenn das Subjekt keine Administratorrolle hat, ist die Aktion nur zulässig, wenn das Subjekt bereits die Rolle hat, die es zuweisen möchte.authorization.grant.role.name ist ein Attribut, das den Namen der Rolle enthält, die das Subjekt sich selbst oder einem anderen Benutzer zuweisen möchte. Wenn der Betreff beispielsweise die Rolle eines Supervisors, aber nicht die Rolle eines Administrators hat, lautet das Ergebnis „Abgelehnt“, wenn versucht wird, ihm die Rolle eines Administrators zuzuweisen. In diesem Szenario ist die Administratorrolle nicht in der Liste der Subjektrollennamen enthalten.

In dieser Vorlage sind die voreingestellten Attribute füradmin.role.names kann eine Liste sein, die die Rollen „Admin“ und „MasterAdmin“ enthält. Wenn Sie in Ihrer Organisation über weitere benutzerdefinierte Administratorrollen verfügen, können Sie diese durch Kommas getrennt zu dieser Liste hinzufügen.

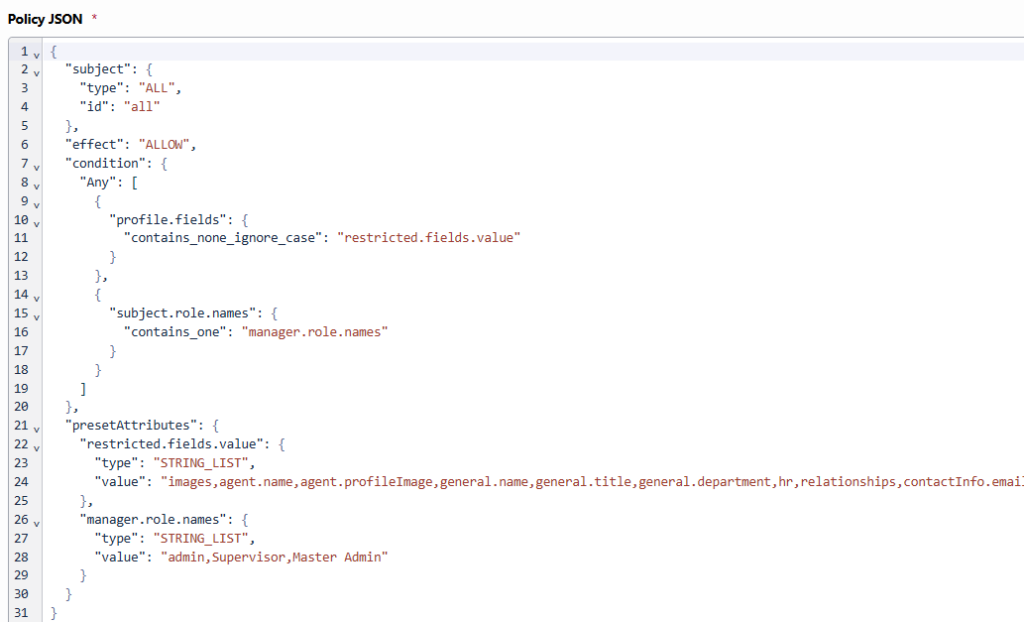

Diese Vorlage enthält eine beliebige Regel. Dies bedeutet, dass die Richtlinie das Ergebnis „Zulassen“ zurückgibt, wenn eine der angegebenen Bedingungen erfüllt ist. Die Vorlage hat standardmäßig die folgenden zwei Bedingungen.

Bedingung 1

"profile.fields": {

"contains_none_ignore_case": "restricted.fields.value"

Diese Bedingung prüft, ob das zu ändernde Benutzerprofilfeld nicht in derrestricted.fields.value voreingestellte Attributliste und ignoriert die Groß-/Kleinschreibung beim Vergleich. Wenn das geänderte Feld nicht in der Liste enthalten ist, lautet das Ergebnis dieser Bedingung „Wahr“. Sie können die Liste der voreingestellten Attribute je nach den Anforderungen Ihrer Umgebung entweder als einzelne Felder oder als Abschnittsnamen oder als Kombination aus beidem bearbeiten. Weitere Informationen zu unterstützten voreingestellten Attributen finden Sie unter Werteliste der eingeschränkten Felder .

Bedingung 2

"subject.role.names": {

"contains_one": "manager.role.names"

Diese Bedingung prüft, ob das Subjekt eine Rolle hat, die in der voreingestellten Attributliste vonmanager.role.names . Wenn das Subjekt eine dieser Rollen innehat, ist die Aktion zulässig.

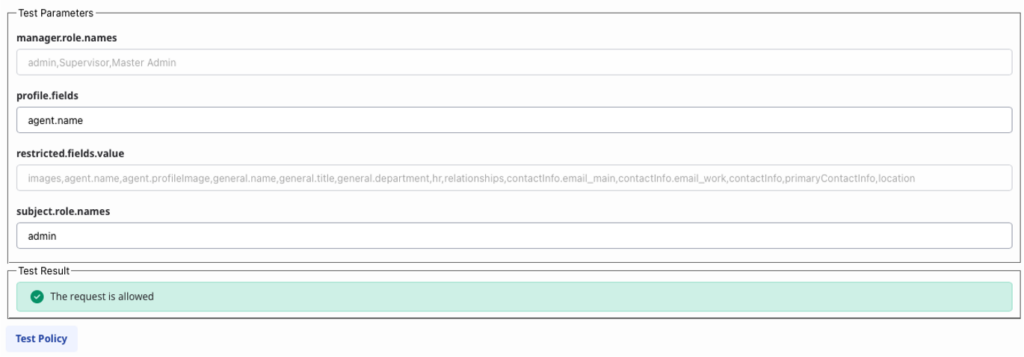

Nachdem die Vorlage als Richtlinie gespeichert wurde, können Sie die Richtlinie testen, um sicherzustellen, dass sie wie erwartet funktioniert. Im folgenden Beispielbild hat der Betreff die Administratorrolle, sodass die Anfrage zulässig ist, obwohl das Profilfeld (agent.name ) ist in der Liste der eingeschränkten Felder enthalten.

Erstellen einer Zugriffsrichtlinie mit der Funktion „Richtlinie erstellen“

Gehen Sie wie folgt vor, um eine Zugriffsrichtlinie von Grund auf neu zu erstellen:

- Klicken Sie auf Admin.

- Klicken Sie unter „Personen und Berechtigungen“ auf Zugang Richtlinien .

- Klicken Richtlinie erstellen .

- Geben Sie den Richtliniennamen und die Beschreibung ein.

- Geben Sie die Domänen-, Entitäts- und Aktionsfelder basierend auf Ihren Richtlinienanforderungen an. Sie können sich auf die vorgefertigte Vorlagen zum Erstellen Ihrer eigenen Richtlinie.

- (Optional) Erlauben Sie die sofortige Aktivierung der Richtlinie, indem Sie das Richtlinie aktivieren Option. Sie können eine Richtlinie später aktivieren, indem Sie die Richtlinie bearbeiten. Weitere Informationen finden Sie unter Zugriffsrichtlinie aktivieren .

- Definieren Sie die Abschnitte „Betreff“, „Auswirkung“ und „Bedingung“ im Richtlinien-JSON basierend auf den Anforderungen Ihrer Organisation. Hinweis:

- Weitere Informationen zu den in Policy JSON verwendeten Feldern finden Sie im In ABAC verwendete Definitionen Abschnitt.

- Weitere Informationen zur in Policy JSON verwendeten voreingestellten Attributliste finden Sie unter Werteliste für eingeschränkte Felder .

- Um die JSON-Syntax zu validieren, klicken Sie auf Syntax validieren auf der Registerkarte „Syntax validieren“. Beheben Sie alle Syntaxfehler und fahren Sie mit dem Speichern der Richtlinie fort. Falls Sie die Syntax nicht explizit validieren, validiert Genesys Cloud die Syntax automatisch, wenn Sie die Richtlinie speichern. Der Syntaxvalidierungsschritt validiert Folgendes:

- Ob die Pflichtfelder vorhanden sind.

- Die aufgeführten Attribute sind für das angegebene Ziel gültig.

- Alle Attributvergleiche gelten für die jeweiligen Datentypen.

- Voreingestellte Attributnamen stehen nicht im Konflikt mit den im System definierten Namen.

- Klicken Sie auf Speichern.

- Um zu überprüfen, ob die Richtlinie wie erwartet funktioniert, klicken Sie auf das Testrichtlinie und geben Sie Beispieldaten ein. Klicken Sie auf Testrichtlinie .

- Um zur Richtlinienseite zurückzukehren, klicken Sie auf Stornieren .